2021. 12. 10. 13:33ㆍ웹취약점

| BO | 버퍼 오버플로우 |

| 개요 | 할당된 공간에 저장될 데이터의 크기(버퍼)를 검사하거나 제한하지 않게 될 경우 반환 주소라 불리는 Return Address(RET)에 덮어 씌어져 해당 기능이 중지되거나 공격코드를 삽입 할 수 있는 취약점. |

| 점검내용 | 파라미터 입력 값에 대한 적절성 점검 여부 진단. |

| 점검목적 | 파라미터 입력 값에 대한 적절성를 점검하여 비정상적 오류 발생을 차단하기 위함. |

| 보안위협 | 입력 값의 크기에 대한 적절성이 검증되지 않을경우 개발 시에 할당한 저장공간보다 더 큰 값의 입력이 가능하고 이로 인한 오류 발생으로 의도되지 않은 정보 노출, 프로그램에 대한 비 인가된 접근 및 사용 등이 발생할 수 있음. |

스택 버퍼 오버플로우- 지역변수 및 매개변수가 위치하는 메모리영역이 문자열 계산 등 버퍼의 한계치를 넘는 경우 발생

힙 버퍼 오버플로우- 동적으로 할당하는 메모리영역에 최초 정의된 힙의 메모리 사이즈를 초과하여 저장되는 경우 발생

■ 점검방법

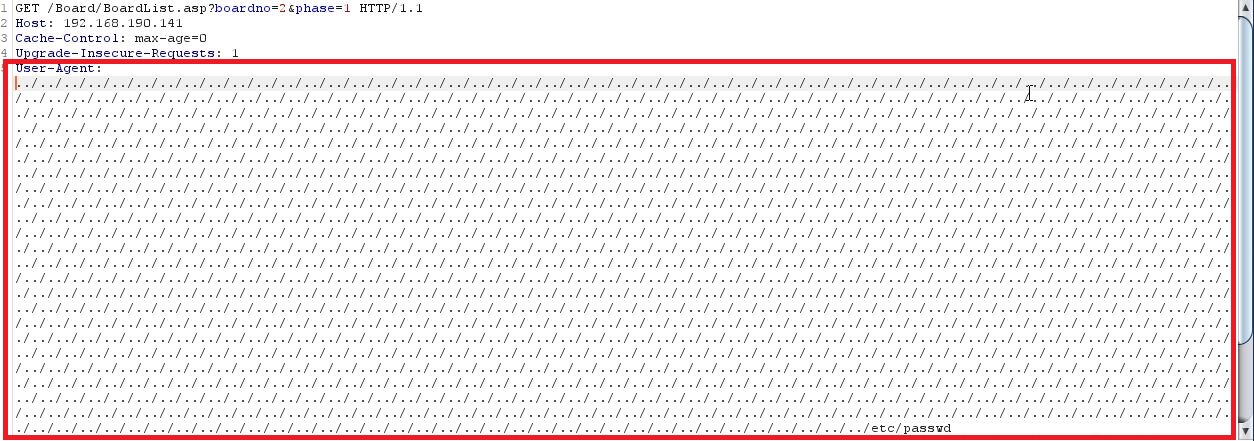

1. URL/검색창 등 인자값이 들어갈수 있는 곳에 대량의 문자 입력 후 확인

2. User_Agent 부분에 다량의 문자삽입.

3. Cookie 값에 다량의 문자삽입.

■ 대응방안

- 웹 서버, WAS 서버 애플리케이션 버전을 안전성이 검증된 최신 버전으로 패치

- 웹 애플리케이션에 전달되는 인수 값을 필요한 크기만큼만 받을 수 있도록 변경하고 범위를 벗어난 인수 값이 전달될 경우 에러 페이지를 반환하지 않도록 설정

- 동적 메모리 할당을 위해 크기를 사용하는 경우 그 값이 음수가 아닌지 검사하여 버퍼 오버플로우를 예방한느 형태로 소스 코드 변경

- 버퍼 오버플로우를 점검하는 웹 스캐닝 툴을 이용하여 주기적으로 점검

※ 참고자료

기술안내서 가이드 < 관련법령·기술안내서 < 자료실 : 한국인터넷진흥원

기술안내서 가이드 기술안내서 가이드 상세보기 제목 주요정보통신기반시설 기술적 취약점 분석 평가 상세 가이드 담당자 융합기반보호팀 주성준 전화 061-820-1671 이메일 등록일 2021-04-28 조

www.kisa.or.kr